Wichtigste Erkenntnisse

-

Cybersicherheit ist die Sammlung von Technologien, Prozessen und Verfahren, die darauf ausgelegt sind, unsere Geräte, Computersysteme, Netzwerke und gespeicherte Daten zu schützen. Heutzutage ist es entscheidend, die Sicherheit von Geräten, die sich von überall mit dem Internet verbinden können, und die zunehmenden Online-Interaktionen zu gewährleisten,um persönliche und unternehmensbezogene Daten zu schützen.

-

Cybersicherheit erkennt verdächtige Aktivitäten, bietet Schutz vor Malware und sichert Daten durch Verschlüsselung. Sie schützt unsere digitalen Vermögenswerte vor unbefugtem Zugriff, Diebstahl, Beschädigung und Cyberangriffen. Dies umfasst eine Reihe von Maßnahmen wie Authentifizierung, Zugangskontrolle und Bedrohungserkennung.

-

Es gibt sechs Hauptarten von Cybersicherheit: Informationssicherheit, Anwendungssicherheit, Netzwerksicherheit, Cloud-Sicherheit, IoT-Sicherheit und Sicherheit kritischer Infrastrukturen. Diese Arten schützen eine breite Palette technologischer Infrastrukturen, von Kraftwerken bis hin zu smarten Geräten.

-

Da die Bedeutung von Datenschutz und Cloud-Sicherheit zunimmt, müssen Cybersicherheitsteams kontinuierlich umlernen und sich anpassen. In den kommenden Jahren werden das fortlaufende Bedrohungsmanagement und die Entwicklung von Authentifizierungssystemen zentral für Cybersicherheitsstrategien sein.

Einführung in die Cybersicherheit und den Datenschutz

In einer Welt, in der jedes Gerät vernetzt ist, bietet dies viele Annehmlichkeiten. Zum Beispiel ist die Möglichkeit, mit einem Smartphone, Laptop oder Tablet mit Internetverbindung überall leicht arbeiten zu können, großartig. Ihre sozialen Aktivitäten oder Geschäftstreffen einfach zu planen, Ihren Kalender zu verwalten, mit einem Klick einzukaufen oder einen Arzttermin zu machen, sind nur einige der Aktivitäten, die unser Leben heute dank des Internets erleichtern.

Neben diesen Annehmlichkeiten und lebens verbessernden Optionen gibt es eine wichtige Realität, die man nicht vergessen darf:Das Internet bietet nicht immer einen sicheren Raum. Die einfache Verbindung von Daten bedeutet auch, dass Bedrohungen durch böswillige Akteure erheblichen Schaden anrichten können. Cyberangriffe nehmen täglich zu und stellen eine große Bedrohung dar.

An diesem Punkt kommen Cybersicherheitsinitiativen ins Spiel, um unsere Daten und folglich unseren Lebensstil zu schützen. Verbraucher sind vorsichtiger, wohin ihre persönlichen Daten gehen, Regierungen erlassen Vorschriften in vielen Bereichen von Gesundheitssystemen bis zur Bevölkerungskontrolle, und Unternehmen investieren mehr in den Schutz ihrer Operationen vor Cyberangriffen.

Also, was ist Cybersicherheit und warum ist sie so entscheidend?

Was ist Cybersicherheit einfach erklärt?

Im Großen und Ganzen geht es bei der Cybersicherheit um den Schutz der von uns häufig genutzten Geräte, einschließlich Smartphones, Laptops und Tablets, der entsprechenden Computersysteme und Netzwerke sowie der darin enthaltenen Daten. Tatsächlich liegt das Wesen der Cybersecurity darin, die Privatsphäre, Integrität und Verfügbarkeit der eigenen technologischen Ressourcen zu gewährleisten. Anders ausgedrückt bezieht sich Cybersecurity auf die Methoden, Technologien und Prozesse, die sowohl Online als auch Arbeitsplatzdienste abdecken und sie vor Cyberangriffen und jeglicher Art von unbefugtem Zugriff schützen.

Das Hauptziel der Cybersecurity besteht darin, alle Unternehmens- und persönlichen Vermögenswerte vor externen und internen Bedrohungen und böswilligen Angriffen zu schützen und so zur Erhöhung der Cybersicherheit und zur Entwicklung von Cybersecurity-Lösungen beizutragen.

Nach der Definition von Cybersicherheit des NIST:

Die Verhinderung von Schäden, der Schutz und die Wiederherstellung von Computern, elektronischen Kommunikationssystemen, elektronischen Kommunikationsdiensten, Drahtkommunikation und elektronischer Kommunikation, einschließlich der darin enthaltenen Informationen, um deren Verfügbarkeit, Integrität, Authentizität, Vertraulichkeit und Nichtabstreitbarkeit zu gewährleisten.

Warum ist es wichtig?

Cybersicherheit spielt eine zentrale Rolle, da Smartphones, Computer und das Internet essenzielle Bestandteile unseres täglichen Lebens geworden sind. Wir teilen persönliche Informationen in jedem Bereich, von Online-Banking und Einkaufen bis hin zu E-Mails und sozialen Medien. Daher ist es wichtiger denn je, Maßnahmen zu ergreifen, um zu verhindern, dass Cyberkriminelle Zugang zu unseren Konten, Daten und Geräten erhalten.

Auf individueller Ebene könnte ein Cyberangriff alles von Identitätsdiebstahl bis zu Erpressungsversuchen, von Betrug bis zum Verlust wichtiger Daten wie Familienfotos nach sich ziehen.

Aus unternehmerischer Sicht sind persönliche Daten in Banken, Krankenhäusern und allen anderen staatlichen Institutionen vorhanden. Das Sichern dieser Daten und der Organisationen selbst ist entscheidend, um die sichere Funktionsweise der Gesellschaft zu gewährleisten. Mit dem Aufkommen der KI-Technologie nehmen die Risiken zu, was dazu führt, dass wir Cybersicherheit intensiver diskutieren und darauf fokussieren.

Was umfasst Cybersicherheit?

Cybersicherheit beinhaltet den Schutz einer breiten Palette digitaler Vermögenswerte, von sensiblen Daten und Computersystemen bis hin zu Netzwerken und alltäglichen Geräten. Diese Definition von Cybersicherheit hebt hervor, dass ihr primäres Ziel der Schutz digitaler Vermögenswerte vor unbefugtem Zugriff, Diebstahl, Beschädigung und diversen Cyberangriffen ist, was ihre essenzielle Bedeutung unterstreicht.

Cybersicherheitslösungen umfassen fortschrittliche Bedrohungserkennungssysteme, die dabei helfen, Bedrohungen zu identifizieren und zu mindern, indem sie verdächtige Aktivitäten und potenzielle Sicherheitsschwächen erkennen. Diese Systeme überwachen kontinuierlich den Netzwerkverkehr, um Abweichungen zu erkennen und zu analysieren, die auf einen Angriff hindeuten könnten.

Darüber hinaus verwendet die Cybersicherheit Verschlüsselung, sichere Authentifizierung und Zugangskontrolle, um persönliche Informationen zu schützen und das Bewusstsein für Cybersicherheit zu erhöhen. Sie verteidigt auch gegen bösartige Software mit Antivirusprogrammen, Firewalls und Intrusion-Detection-Systemen.

Cybersicherheit spielt auch eine entscheidende Rolle bei der Minderung von DDoS-Angriffen, schult Mitarbeiter über potenzielle Bedrohungen und gewährleistet die Einhaltung gesetzlicher Vorschriften, was den Fahrplan für die Aufrechterhaltung der Sicherheit hervorhebt. Maßnahmen zur Reaktion auf Vorfälle und Wiederherstellungsverfahren sind kritisch, um Schäden nach einem Angriff zu minimieren, was zeigt, warum Cybersicherheit für jede Organisation von entscheidender Bedeutung ist.

Was sind die Hauptarten der Cybersicherheit?

1- Informationssicherheit

Informationssicherheit bedeutet den Schutz der Vertraulichkeit, Integrität und Zugänglichkeit von Daten für Organisationen oder Einzelpersonen. Dieser Bereich umfasst den Schutz von Informationen vor unbefugtem Zugriff, Nutzung, Offenlegung, Unterbrechung, Veränderung oder Zerstörung.

In der heutigen Welt, in der Datenverletzungen und Cyberangriffe zunehmend häufig sind, ist Informationssicherheit eine Strategie, die implementiert werden muss, um die Risiken für Organisationen und Einzelpersonen zu reduzieren. Eine gut geplante Informationssicherheitsstrategie ermöglicht es Organisationen und Einzelpersonen, sicher zu operieren, indem sie wertvolle Informationen schützt.

Maßnahmen, die ergriffen werden können:

-

Umfassende Sicherheitsrichtlinien und -verfahren: Organisationen sollten umfassende Richtlinien und Verfahren entwickeln und implementieren, um die Informationssicherheit zu gewährleisten. Diese Richtlinien sind entscheidend dafür, festzulegen, wer auf Informationen zugreifen kann und wie und wo diese gespeichert werden.

-

Schulungs- und Aufklärungsprogramme: Die Schulung von Mitarbeitern über Informationssicherheit und die Aufklärung über Sicherheitsbedrohungen, Risiken und angemessene Sicherheitspraktiken können menschliche Fehler reduzieren und Sicherheitsverletzungen verhindern.

-

Sicherheitssoftware und hardware: Der Einsatz von Sicherheitssoftware und -hardware wie Antivirenprogrammen, Firewalls und Verschlüsselungstechnologien hilft,Informationen zu schützen, eine Verteidigungslinie gegen bösartige Angriffe aufzubauen und die Datensicherheit zu gewährleisten.

-

Regelmäßige Risikobewertung und Sicherheitsaudits: Organisationen sollten regelmäßig Risikobewertungen durchführen und Sicherheitsaudits durchführen. Diese Prozesse helfen dabei, potenzielle Schwachstellen zu identifizieren und proaktive Maßnahmen zur Aufrechterhaltung der Sicherheit zu erleichtern.

2- Anwendungssicherheit

Der Anstieg der digitalen Transformation und die Nutzung von Online-Diensten haben Softwareanwendungen anfälliger für bösartige Angriffe gemacht. Anwendungssicherheit ist besonders wichtig, insbesondere in Bereichen, die sensible Daten wie Finanz- und Gesundheitsdienste verarbeiten.

Maßnahmen, die ergriffen werden können:

-

Sichere Programmierpraktiken und kontinuierliche Sicherheitstests.

-

Fortgeschrittene statische und dynamische Codeanalysen.

-

Dauerhafte Sicherheit durch Softwareaktualisierungen und Patchmanagement.

3- Netzwerksicherheit

Netzwerksicherheit kontrolliert den Zugang zu Unternehmensdaten und -systemen, indem sie böswillige Versuche verhindert. Der Anstieg von Cyberangriffen während der Pandemie hat die Netzwerksicherheit noch wichtiger gemacht. Mit der Zunahme von Home Office sind Unternehmensnetzwerke anfälliger für Angriffe geworden. Netzwerksicherheit ist jetzt wichtiger für Unternehmen, um Datenlecks zu verhindern und die Geschäftskontinuität zu gewährleisten.

Maßnahmen, die ergriffen werden können:

-

Starke Benutzerauthentifizierungsprozesse.

-

Wirksame Antivirenprogramme und Intrusion-Detection-Systeme.

-

Kontinuierliche Netzwerküberwachung und proaktives Bedrohungsmanagement.

4- Cloud-Sicherheit

Cloud-Sicherheit ist entscheidend, da die Nutzung von Cloud-basierten Systemen zunimmt, insbesondere um sensible Informationen, die in diesen Systemen gespeichert sind, vor unbefugtem Zugriff zu schützen. Obwohl Cloud-Technologien Flexibilität und Zugänglichkeit bieten,können diese Eigenschaften auch zu Sicherheitslücken führen.

Cloud-Computing wurde von vielen Unternehmen aufgrund seiner Flexibilität und Kosteneffizienz übernommen. Die hohe Datendichte auf Cloud-Plattformen macht diese Systeme jedoch anfällig für Sicherheitsverletzungen. Ein sicherer Cloud-Dienst ist für Unternehmen unerlässlich, um die Datensicherheit und das Vertrauen der Kunden zu gewährleisten.

Maßnahmen, die ergriffen werden können:

-

Verschlüsselungstechniken und Multi-Faktor-Authentifizierung.

-

Zugriffskontrollmechanismen und kontinuierliche Sicherheitsaudits.

-

Bedrohungsanalyse und proaktive Sicherheitsstrategien.

5- Sicherheit im Internet der Dinge (IoT)

Der Aufstieg von Künstlicher Intelligenz (KI), Erweiterter Realität (AR) und Internet der Dinge (IoT)-Technologien verändert die Art und Weise, wie wir unsere Geschäftsprozesse durchführen und unsere Arbeit vereinfachen. Diese Technologien steigern unsere Effizienz, indem sie routinemäßige Aufgaben übernehmen und uns mehr Zeit für Aufgaben lassen, die menschliche Einsicht und Kreativität erfordern.

Empfohlene Ressource:

Die KI-Arbeitskräfte Revolution: Die erweiterte Zukunft

IoT-Geräte sind zunehmend überall integriert, von unseren Häusern bis zu unseren Fabriken. Ihre wachsende Vernetzung macht sie jedoch anfällig für unbefugten Zugriff, was ernsthafte Bedrohungen für sowohl persönliche als auch unternehmerische Daten darstellen könnte.

Maßnahmen, die ergriffen werden können:

-

Starke Verschlüsselung und Sicherheitsprotokolle: Die Sicherheit von IoT-Geräten und die Datenkommunikation zwischen ihnen sollte durch Verschlüsselungstechniken und robuste Sicherheitsprotokolle gewährleistet werden.

-

Regelmäßige Software-Updates und Sicherheitspatches: Geräte aktuell zu halten und Sicherheitslücken umgehend zu adressieren, ist möglich durch kontinuierliche Software-Updates und Sicherheitspatches.

-

Umfassende Netzwerksicherheitsrichtlinien und Geräteverwaltung: Die Stärkung von Netzwerksicherheitsrichtlinien und eine effektive Geräteverwaltung verringern potenzielle Sicherheitsrisiken bei IoT-Geräten und schützen Unternehmensdaten.

6- Sicherheit kritischer Infrastrukturen

Kritische Infrastrukturen wie Kraftwerke, Wasseraufbereitungsanlagen und Kommunikationssysteme sind aufgrund des Klimawandels und stetig wachsender Naturkatastrophen zunehmend bedroht.Wenn diese Infrastrukturen angegriffen werden, können weitreichende Ausfälle und ernsthafte wirtschaftliche Schäden entstehen. Die Sicherheit dieser Einrichtungen ist entscheidend, um Dienstunterbrechungen zu verhindern und die kontinuierliche Funktionsfähigkeit der Gesellschaft zu gewährleisten.

Maßnahmen, die ergriffen werden können:

-

Risikobewertungen und regelmäßige Sicherheitsaudits.

-

Schnelle Reaktionspläne und kontinuierliche Überwachung.

-

Integration von physischen Sicherheitsmaßnahmen mit Cybersicherheitsmaßnahmen.

Cybersicherheitsrisiken: Welchen Bedrohungen stehen wir gegenüber?

Mit der Beschleunigung der digitalen Transformation haben sich Vielfalt und Auswirkungen von Cyberbedrohungen erhöht. Da das Internet zu einem zentralen Bestandteil unseres Lebens wird und künstliche Intelligenz (KI) immer häufiger eingesetzt wird, nehmen auch gezielte Aktionen zu, die darauf abzielen, Schaden zu verursachen, Daten zu stehlen oder Systeme zu stören. Schauen wir uns die häufigsten Arten von Cyberbedrohungen an, denen wir gegenüberstehen, und wie wir damit umgehen können:

1- Phishing

Phishing ist eine weit verbreitete Bedrohung. Es tritt oft durch E-Mails auf, die von einer vertrauenswürdigen Quelle zu stammen scheinen. Das Klicken auf bösartige Links in diesen E-Mails kann zur Installation von Malware auf Computern oder zum Diebstahl persönlicher Informationen führen. Eine Vorsichtsmaßnahme ist, vorsichtig mit E-Mails von unbekannten Personen zu sein, die verdächtig erscheinen.

2- Social Engineering

Social Engineering beinhaltet die Manipulation von Einzelpersonen, um Sicherheitsprotokolle zu brechen oder sie dazu zu überreden, vertrauliche Informationen preiszugeben. Diese Methode wird in der Regel unter dem Deckmantel einer vertrauenswürdigen Person oder Organisation durchgeführt. Obwohl ähnlich wie Phishing, beinhaltet Social Engineering eine direktere und vielfältigere Manipulation von Personen.Die beste Verteidigung ist, die Echtheit eingehender Anfragen zu hinterfragen und immer vorsichtig mit der Weitergabe von Informationen zu sein.

3- Malware

Malware, wie Viren, Würmer und Trojaner, gibt es in verschiedenen Formen. Diese Programme infiltrieren oft Systeme, ohne dass der Benutzer es weiß, und können Schäden anrichten, Daten stehlen oder Öffnungen für weitere Angriffe schaffen. Der beste Weg, Malware zu bekämpfen, ist die Verwendung zuverlässiger Antivirenprogramme und das regelmäßige Aktualisieren Ihrer Systeme.

4- Spyware

Spyware sammelt in der Regel persönliche und finanzielle Informationen, indem sie das Verhalten der Benutzer ohne deren Wissen überwacht. Diese Art von Software kommt oft mit anderer Malware und kann die Privatsphäre der Benutzer ernsthaft gefährden. Zum Schutz gegen Spyware gehört die Aktualisierung von Sicherheitssoftware und das Vermeiden verdächtiger Anwendungen.

Der Umgang mit diesen Bedrohungen ist mit Wissen und den richtigen Werkzeugen möglich. Notwendige Vorsichtsmaßnahmen zu treffen und im digitalen Zeitalter wachsam zu bleiben, ist entscheidend für die Sicherheit.

Tipps & Tricks

Hier sind einige einfache Schritte, die einen großen Unterschied darin machen können, Cybersicherheitsrisiken zu reduzieren. Warum machen Sie diese Tipps nicht zu einem Teil Ihres Lebens,um Ihren digitalen Fußabdruck zu schützen und Technologie sicher zu nutzen?

-

Persönliche Informationen privat halten: Teilen Sie Ihre persönlichen Informationen (wie Geburtsdatum, Geburtsnamen, Passnummer usw.)mit niemandem.

-

Vorsicht vor Betrügern: Seien Sie vorsichtig bei Social-Engineering-Techniken wie Phishing per E-Mail oder Smishing per SMS.

-

Software-Updates: Aktualisieren Sie Ihre Software regelmäßig und aktivieren Sie automatische Updates, wenn möglich.

-

Erstellen Sie starke Passwörter: Verwenden Sie Passwörter, die mindestens 14

-

Zeichen lang sind, komplex und dennoch einprägsam.

-

Zwei-Schritt-Verifizierung: Verwenden Sie, wann immer möglich, Zwei-Faktor- oder Multi-Faktor-Authentifizierungssysteme.

-

Keine Spuren auf gemeinsam genutzten oder öffentlichen Geräten hinterlassen: Melden Sie sich immer nach der Nutzung von Ihren Konten ab und löschen Sie den Browserverlauf.

-

Vorsicht bei kostenlosem WLAN: Vermeiden Sie es, sensible Informationen über offene WLAN-Netze zu teilen.

-

Datenschutzeinstellungen verwalten: Überprüfen und verwalten Sie regelmäßig die Datenschutzeinstellungen auf Ihren Geräten und Apps und deaktivieren Sie unnötige Berechtigungen.

-

App-Berechtigungen prüfen: Achten Sie vor dem Herunterladen einer neuen App auf die angeforderten Berechtigungen.

Reale Beispiele

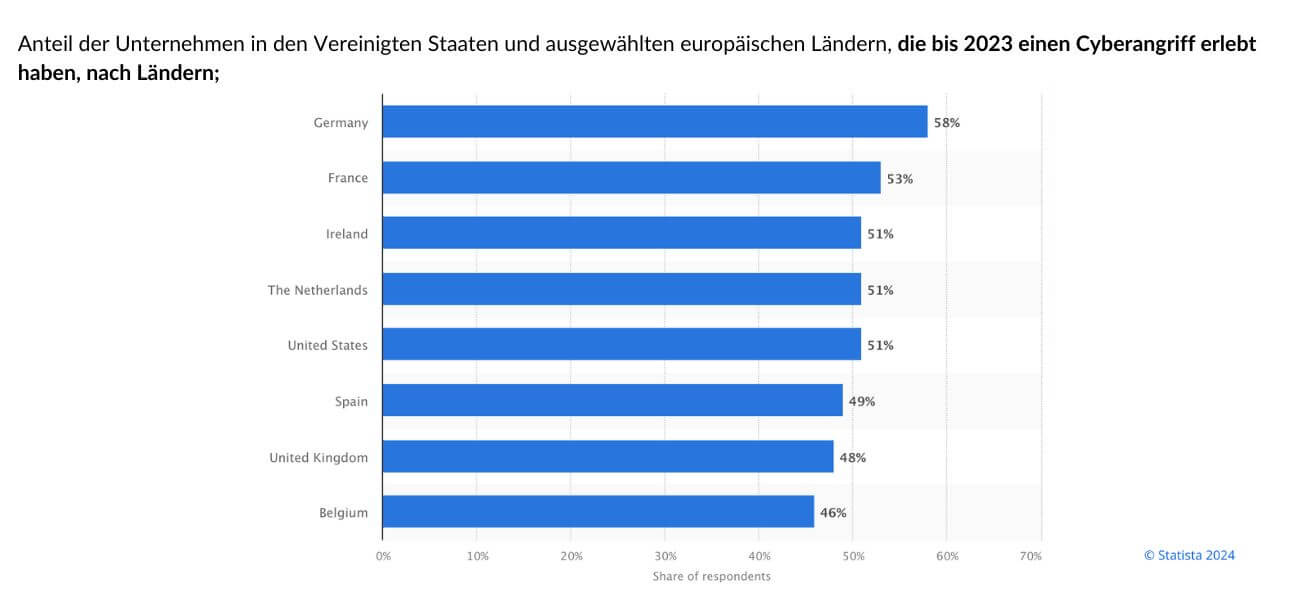

Laut einer Statista-Umfrage aus dem Jahr 2023 über die Häufigkeit von Cyberangriffen in Unternehmen in den USA und Europa wurde Deutschland als das Land identifiziert, das am meisten Cyberangriffen ausgesetzt ist, gefolgt von französischen Unternehmen mit 53% der gemeldeten Cyberangriffe.

Diese Daten zeigen deutlich, dass Cyberangriffe eine globale Bedrohung darstellen und einen zunehmenden Trend aufweisen.

Die Beschleunigung der digitalen Transformation diversifiziert die Bereiche und Methoden, die von Cyberkriminellen angegriffen werden, was es unerlässlich macht, Cybersicherheitsstrategien kontinuierlich zu aktualisieren. Durch die Untersuchung von Beispielen kürzlicher Cyberangriffe können wir den durch Bedrohungen verursachten Schaden und die notwendigen Vorsichtsmaßnahmen besser verstehen:

MOVEit Zero-Day-Exploit durch Cl0p Gang (2023)

Was ist passiert: Im Mai 2023 nutzte die Cl0p-Ransomware-Gang eine Zero-Day-Schwachstelle in MOVEit Transfer, einer weit verbreiteten Software für sicheren Dateitransfer, die von Progress Software entwickelt wurde. Die Angreifer umgingen die Authentifizierung und erlangten Zugang zu MOVEit-Servern und stahlen Kundendaten.

Warum es passierte: Angreifer nutzten eine zuvor unbekannte Sicherheitsschwachstelle (Zero-Day) in der MOVEit Transfer-Software.

Auswirkungen und Bedeutung: Dieser Einbruch betraf über 1.000 Organisationen weltweit und legte die Daten von 60 Millionen Menschen offen. Die Cl0p-Gang zielte auf eine breite Palette von Organisationen ab, einschließlich zahlreicher Regierungsbehörden, Gesundheitsdienstleister und Unternehmen wie British Airways, Boots und BBC.Der Bruch gilt als einer der größten und schädlichsten Cyberangriffe in der Geschichte, nicht nur wegen der Anzahl der betroffenen Personen, sondern auch wegen der finanziellen Verluste und langfristigen Auswirkungen.

Colonial Pipeline Ransomware-Angriff (2021)

Was ist passiert: Im Mai 2021 wurde die Colonial Pipeline, die Benzin, Diesel und Flugzeugtreibstoff über 5.500 Meilen von Texas nach New York transportiert, von der DarkSide-Ransomware-Gruppe angegriffen.

Warum es passierte: Angreifer erhielten Zugang zu einem alten VPN-System, das keine Multi-Faktor-Authentifizierung umfasste, und platzierten Ransomware, die Daten im Netzwerk verschlüsselte.

Auswirkungen und Bedeutung: Der Angriff zwang die Colonial Pipeline, den Betrieb einzustellen, was zu erheblichen Treibstoffknappheiten und Panik an der US-Ostküste führte. Das Unternehmen zahlte ungefähr 4,4 Millionen Dollar Lösegeld, um wieder Zugang zu ihren Systemen zu erlangen. Dieser Angriff unterstrich, wie anfällig kritische Infrastrukturen für Cyberbedrohungen sind und welche weitreichenden Konsequenzen solche Sicherheitsverletzungen für nationale Versorgungsketten haben können.

Heartland Payment Systems Cyberangriff (2008)

Was ist passiert: 2008 wurde Heartland Payment Systems, einer der weltweit größten Kreditkartenverarbeiter, der monatlich etwa 100 Millionen Transaktionen für Visa, Mastercard, American Express und Discover abwickelte, durch einen SQL-Injection-Angriff angegriffen. Dieser Angriff ermöglichte es den Angreifern, den Code eines Web-Skripts zu manipulieren und Zugang zu einer Web-Login-Seite zu erhalten. Albert Gonzalez und zwei russische Hacker platzierten Sniffer-Programme im Heartland-System, um Kreditkarteninformationen in Echtzeit zu erfassen und an sich selbst zu übermitteln.

Warum es passierte: Angreifer nutzten schwache Sicherheitsprotokolle in der Webanwendung und einen Programmierfehler, der anfällig für SQL-Injection-Angriffe war. Im Zuge dieses Prozesses gelang es Albert Gonzalez, über 180 Millionen Kredit- und Bankkartenkonten zu stehlen.

Auswirkungen und Bedeutung: Dieser Angriff gilt als einer der größten Kreditkartenhacks in der Geschichte. Ungefähr 130 Millionen Kundenkonten wurden eingesehen. Die Angreifer sammelten genug Daten, um physische Kreditkarten herzustellen. Der Angriff blieb sechs Monate lang unbemerkt. Gonzalez stand bereits wegen zwei anderer Hacking-Vorfälle (Dave & Buster’s und TJX) unter polizeilicher Überwachung, als die Sniffer-Programme entdeckt wurden und die Untersuchung bei Heartland begann. Im Jahr 2010 wurde Gonzalez zu einer beispiellosen Haftstrafe von 20 Jahren verurteilt. Dieses Ereignis unterstrich die Mängel in den Bemühungen der Behörden, Cyberkriminalität zu verhindern, und die Notwendigkeit, kritische Infrastrukturen zu schützen.

Top-Trends in der Cybersicherheit für 2024

Im Jahr 2024 haben bekannte Organisationen wie McKinsey und Gartner umfassende Trendberichte zur Cybersicherheit herausgegeben. Diese Trends zielen nicht nur darauf ab, sicherere digitale Umgebungen zu schaffen, sondern auch proaktive Verteidigungsstrategien gegen Cyberbedrohungen zu stärken.

Lassen Sie uns die Cybersicherheitstrends erkunden, die in den nächsten drei bis fünf Jahren entstehen werden:

1- Kontinuierliches Bedrohungsmanagement und Risiken durch Drittanbieter

Da sich der digitale Fußabdruck von Unternehmen erweitert, stehen sie ständigen Bedrohungen gegenüber. Faktoren wie die Zunahme der Nutzung von SaaS, Fernarbeit und die Expansion digitaler Lieferketten tragen zu dieser Veränderung bei. Zudem erhöht die Wahrscheinlichkeit von Cyber-Vorfällen bei Drittanbietern den Druck auf Unternehmen, mehr auf Resilienz ausgerichtete Investitionen in ihre Beziehungen zu diesen Parteien zu tätigen.

2- Identitätsmanagement und Zugriffskontrolle

Die Bedeutung von Identity and Access Management (IAM)-Systemen wächst aufgrund ihrer Rolle bei der Verhinderung von Datenverletzungen. Diese Systeme verwalten die Authentifizierung und Autorisierung von Nutzern, beschränken unangemessenen Zugriff und stärken so die Cybersicherheitspostur.

3- Künstliche Intelligenz und der menschliche Faktor

Künstliche Intelligenz (KI) wird zunehmend ein Teil unseres Lebens. Wie in vielen Bereichen spielt KI auch bei der Entwicklung von Cybersicherheitsstrategien eine entscheidende Rolle und kann die Cybersicherheitsfunktionen proaktiv unterstützen.

KI beschleunigt nicht nur die Erkennung und Reaktion auf Bedrohungen, sondern unterstützt auch Programme für Sicherheitsverhalten und kultur (SBCPs),die sicheres Verhalten unter den Mitarbeitern fördern. Diese Programme erhöhen das Sicherheitsbewusstsein der Mitarbeiter und helfen, potenzielle Verstöße zu verhindern.

Empfohlene Ressource:

Was ist KI-gestützte Softwareentwicklung?

4- Datenschutzorientiertes Datenmanagement und Cloudsicherheit

Zunehmende Datenschutzgesetze und Datenschutzbestimmungen erfordern, dass Unternehmen ihre Anwendungsarchitekturen und Datenmanagementpraktiken überprüfen. Die Cloudsicherheit spielt eine entscheidende Rolle bei der Aufrechterhaltung von Sicherheits- und Compliance-Standards, auch wenn Daten fragmentiert und verteilt gespeichert werden müssen.

5- Entwicklung der Cybersicherheitsfähigkeiten und Betriebsmodelle

Traditionelle Cybersicherheitsmodelle wandeln sich, da Technologie tiefer in Geschäftsfunktionen integriert wird. In diesem Prozess müssen sich auch die Fähigkeiten der Cybersicherheitsteams weiterentwickeln, um mit den aktuellen Entwicklungen Schritt zu halten. Daher werden Schulung und Umschulung sowohl für bestehende als auch für neue Mitarbeiter immer wichtiger.

Diese fünf Haupttrends deuten darauf hin, dass es für Unternehmen notwendig sein wird, ihre Cybersicherheitsstrategien zu überdenken und wirksame Verteidigungsmechanismen zu implementieren. Neue Cybersicherheitsfähigkeiten wie Zero-Trust-Architekturen und Verhaltensanalysen werden in diesem Prozess eine bedeutende Rolle spielen.

Die Zukunft der Cybersicherheit: Anpassung an technologische und geschäftliche Veränderungen

Die Cybersicherheit wird sich kontinuierlich weiterentwickeln, direkt geformt durch technologische Fortschritte und Veränderungen in der Geschäftswelt. Sie wird dynamisch und proaktiv bleiben, was eine ständige Anpassung erfordert. Das Identifizieren neuer Bedrohungen und das Entdecken neuer Wege, diese zu bekämpfen, wird ein stetig fortschreitender Prozess sein.

Cybersicherheit ist in der modernen digitalen Welt ein Schlüssel zum Erfolg geworden, und Investitionen in diesem Bereich werden zum Eckpfeiler der Sicherheit sowohl auf individueller als auch auf Unternehmensebene. Schulung und Kompetenzerwerb werden diesen Prozess stets leiten. IT Weiterbildung können Mitarbeitern helfen, neue Bedrohungen zu erkennen und Gegenmaßnahmen zu ergreifen, wodurch eine Kultur der Cybersicherheit gefördert und neue Strategien entwickelt werden.

Zusammengefasst ist Cybersicherheit nicht nur eine technologische Frage, sondern auch eine strategische Managementangelegenheit. Unternehmen und Institutionen müssen einen proaktiven Ansatz gegenüber Bedrohungen annehmen und eine Kultur der Cybersicherheit in ihrer gesamten Organisation verbreiten. Dies wird dazu beitragen, aktuelle Cyber-Risiken zu minimieren und die Resilienz gegenüber potenziellen zukünftigen Bedrohungen zu erhöhen.